Se você almeja a paz, prepare-se para a guerra

Só somos todos iguais para Deus, e em teoria perante a lei, porém no que se refere a ciberataques, espionagem e golpes, algumas pessoas são naturalmente alvos mais interessantes. Suas estratégias de segurança da informação precisam estar adequadas a seu modelo de ameaças.

Ou você toma uma atitude ou vira estatística

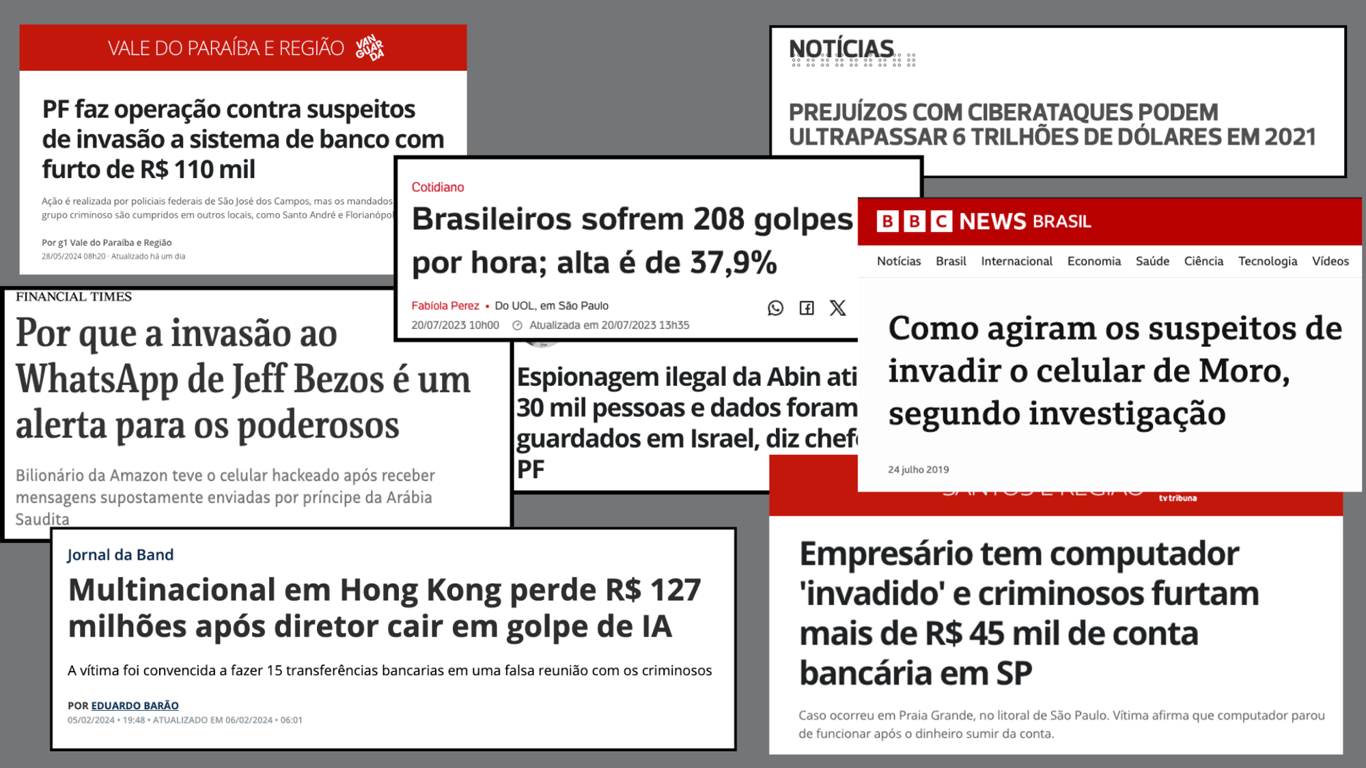

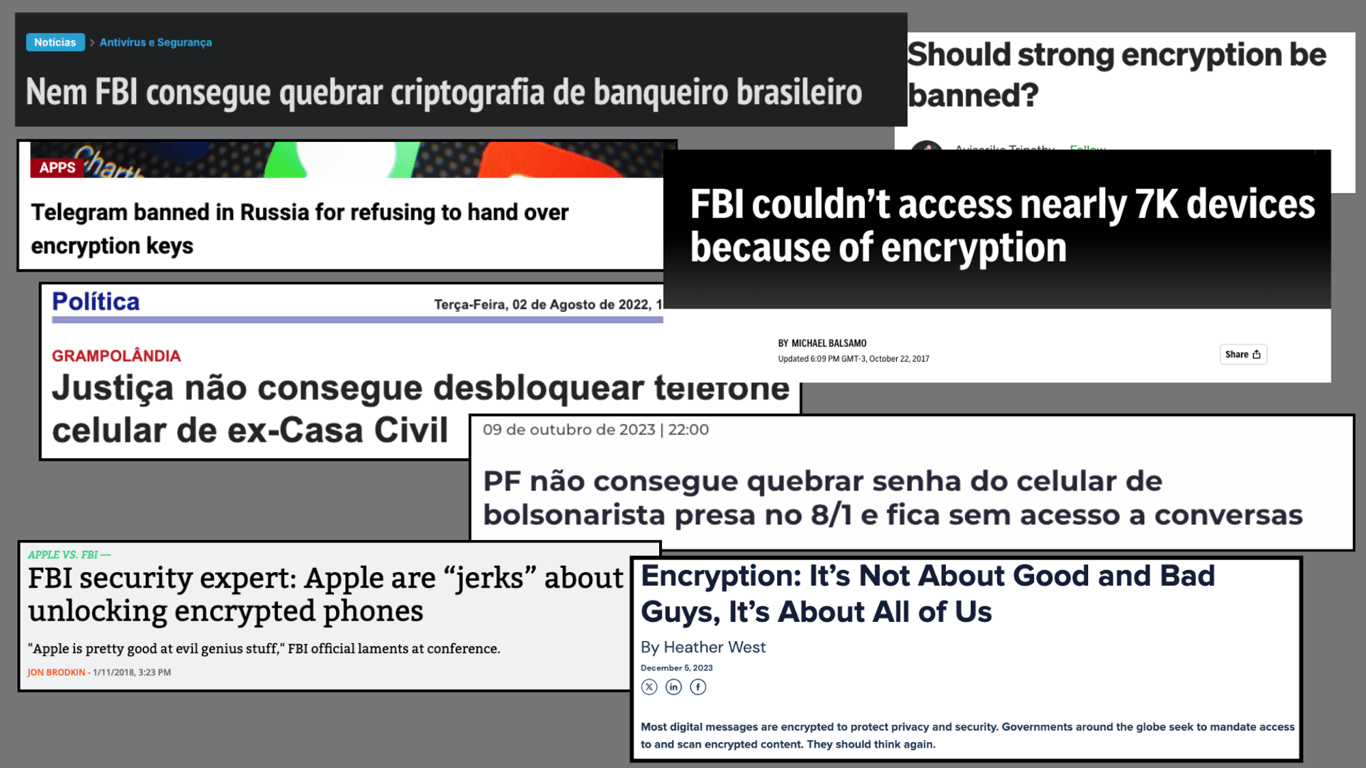

Você pode terceirizar suas ações, mas não pode terceirizar as consequências. Todos os dias lemos nos jornais casos e mais casos de violação, ataques, roubo de informações, espionagem, entre outros e essas questões aumentam a cada ano. Quando você se torna um alvo atrativo, precisa tomar medidas de acordo, ou fatalmente se tornará estatística.

Esteja preparado para as ameaças agora mesmo

Todos os dias vemos manchetes como essas

A verdade é que algumas pessoas infelizmente por sua condição, atuação, status ou poder, são maiores alvos de grupos criminosos, estados repressivos, agencias de espionagem e golpes digitais.

Quem é o público alvo dessa mentoria?

O que iremos cobrir na mentoria?

Principios Básicos

- O que é modelo de ameaças

- Conceitos de contra-inteligência

- Estratégias de defesa

- Perímetros de segurança

Carga horária: 1 HoraArmazenamento Seguro

- Criptografia Total

- Criptografia de negação plausível

- Concatenação de algoritmos

- Criptografia para transporte

Carga horária: 2 HorasComunicação Segura

- Aplicativos recomendados

- Segurança de dispositivos móveis

- Eliminação remota de dados

- Segmentação das informações

Carga horária: 2 HorasModelagem de ameaças

- Casos práticos de ataques

- Vetores de ataque ou violação

- Agentes de alta capacidade

- Espionagem industrial

Carga horária: 2 HorasPrivacidade de Dados

- Reduzindo a exposição de dados

- Estratégias de segmentação

- Segurança multi-nível

- Conceitos de obfuscação

Carga horária: 2 HorasResposta a Incidentes

- Estruturas de monitoramento

- Planos de resposta

- Respondendo a um incidente

- Recuperação e adaptação

Carga horária: 1 Hora

Quem é seu instrutor?

Alberto J. Azevedo

Alberto J. Azevedo é um empreendedor brasileiro e especialista em segurança da informação. Possui mais de 25 anos de experiência na área, tendo atuado como InfoSec Trust Advisor para centenas de empresas em todo mundo, foi coordenador LATAM do projeto Trustless Computing, e diretor da Nova Era Informática e Telemática, empresa pioneira na área de segurança da informação no estado do Paraná nos anos 90. Foi colunista do jornal Gazeta do Povo e de diversos blogs e sites de segurança da informação. É especialista em normas e frameworks de segurança, criador da metodologia ESP-h (Enterprise Security Planning Hack) e fundador do Projeto Security Experts. Autor de dezenas de artigos sobre o assunto, palestrante em eventos internacionais e corporativos na área de segurança e de software livre, atua hoje como CEO da CYBER HQ Global , startup de orquestração de recursos e projetos atuando nas áreas de segurança da informação, Tecnologia da Informação, Compliance e direito digital com mais de 8 mil recursos em 28 países. Eleita a startup emergente do mercado de segurança da informação em 2018, está hoje avaliada em mais de R$ 26 milhões.

Participações Especiais

Perícia Forense - Marcos Monteiro

Marcos Monteiro é formado em Projeto e Implementação de Redes de Computadores, com MBA em Gerênciamento de Redes e Telecomunicações e MBA em Gerenciamento de Projetos de TI, Mestrando em Informatica Aplicada e cursando Especialização em Computação Forense & Perícia Digital, com certificação ITIL (Information Technology Infrastructure Library) Foundation V3 e Certificado EC-Council (CHFI - Computer Hacking Forensics Investigator).

É presidente da APECOF (Associação de Peritos em Computação Forense), Diretor do Grupo de Interesses da SUCESU, Organizador, Autor e Revisor do Livro “Informática Forense” da coleção Tratado de Perícias Forenses

Jurídico - Fernando Brizola

Fernando Cezar Nunes Brizola, Advogado. Encarregado de dados (IAPP), Certificado Onetrust. Professor de Direito Digital – LGPD (Damásio e UNEED). Membro da Comissão de Direito Digital da OAB/SC (2016-2021), Membro da Comissão de Direito Digital do IASC (2016-2021), Mentor Global Legal Hackathon (2018 e 2019).

Criador da Comunidade Advogado Hacker. Adequou à LGPD e implementou Onetrust em marcas como Hering, Farm, Animale, Fábula, Foxton, Cris Barros, Off Premium, Maria Filó, NV, Dzarm, também já prestou consultoria para grandes empresas do segmento de dados, a exemplo de Neoway e Carbigdata.

FAQ

Tenho interesse, mas ainda estou em dúvida sobre os detalhes do treinamento

Podemos agendar uma ligação pra sanar essas dúvidas que tal? Me manda um e-mail para ajazevedo@securityexperts.com.br

Achei o valor muito caro

Olha, vou ser sincero. E absolutamente não quero que você se ofenda, mas se você achou o valor caro, possivelmente essa mentoria não é pra você. O feedback que eu tive é exatamente o inverso. De que o valor está muito barato, mas como essa é a primeira tentativa de fazer isso remotamente, quis reduzir o valor para tornar viável principalmente a uma parte do público alvo que necessita mas não podia arcar com os valores originais.

Veja, esse NÃO é um treinamento de segurança destinado a pessoas comuns, pelo contrário, as tecnologias e estratégias ensinadas seriam um exagero na vida de uma pessoa comum. Esse treinamento é destinado a pessoas que por sua condição, são alvos de atacantes com alta capacidade e/ou extensivos recursos, bem como agências de inteligência e espionagem.

Após o treinamento eu serei “inhackeável"?

Olha, você primeiro precisa entender que isso não existe. Mesmo entidades que investem milhares e milhares de dólares em segurança da informação, são invadidas ocasionalmente. Entendido isso, posso dizer que embora não seja uma afirmação absoluta, sim será muito mais difícil você passar por alguma violação de segurança, e caso você implemente da maneira correta, praticamente impossível que seus dados sensíveis um dia vazem.

Posso pagar parcelado?

Pode. Você pode parcelar o valor em até 12x na página de compra.